Amenaza cuántica para las criptomonedas: Las cadenas de bloques se preparan para el "día Q" en 2026

Según las últimas estimaciones, el "Día Q", el día en que las tecnologías cuánticas puedan romper la criptografía tradicional, podría llegar ya en 2030. Circle, uno de los principales emisores de stablecoin, subraya en su blog que la amenaza cuántica está más cerca de lo que parece y pide la migración inmediata a la protección post-cuántica. Esto se aplica no sólo a Bitcoin y Ethereum, sino a todo el ecosistema, incluidas las carteras institucionales y los sistemas ZK.

Vulnerabilidades de la criptografía moderna

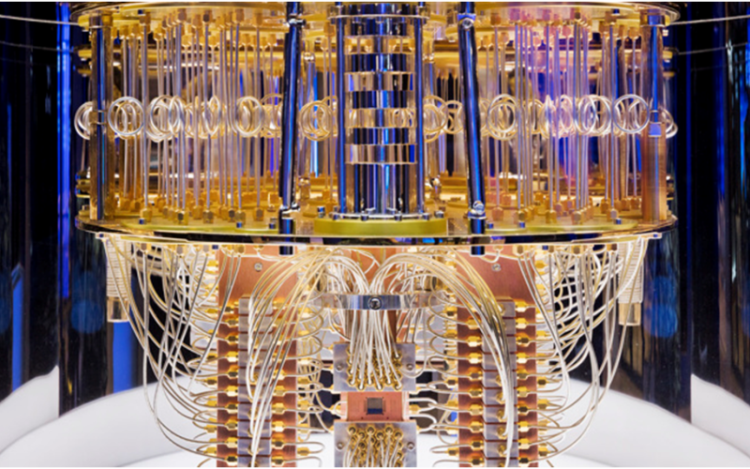

Los ordenadores cuánticos, utilizando el algoritmo de Shor, pueden romper la criptografía basada en curvas elípticas (como ECDSA y Ed25519) y RSA. Esto pone en peligro las firmas en Bitcoin, Ethereum y otras redes. Las funciones hash como SHA-256 y el cifrado simétrico AES siguen siendo resistentes, pero las curvas elípticas no. Los reguladores de Estados Unidos y la UE exigen la transición de las infraestructuras críticas a algoritmos post-cuánticos para 2030.

Las estimaciones sugieren que migrar todas las UTXO (salidas de transacciones no utilizadas) de la red Bitcoin llevaría unos 76 días de procesamiento continuo. Las direcciones activas en las que ya se ha revelado la clave pública tendrán que ser sustituidas en su totalidad por otras post-cuánticas. Las direcciones pasivas Ed25519 pueden recuperarse después del "día Q" demostrando el conocimiento de la semilla, y las direcciones ECDSA de BIP-32/BIP-39 de forma similar.

Riesgos para los inversores institucionales

Los monederos institucionales que utilizan el cálculo multipartito (MPC) y firmas umbral basadas en curvas elípticas son especialmente vulnerables. Estos sistemas no pueden actualizarse sin más, sino que es necesario sustituir toda la criptografía. Aún no se dispone de módulos de seguridad de hardware (HSM) específicos para blockchain, pero están apareciendo HSM poscuánticos y servicios en la nube de AWS y Google.

En 2025-2026, los expertos predicen un progreso significativo en la aceleración del hardware, la optimización de algoritmos y la eficiencia de implementación de la criptografía post-cuántica. El informe de la Reserva Federal de EE.UU. advierte de que los ordenadores cuánticos podrían descifrar transacciones históricas de Bitcoin. Conferencias como Post-Quantum Blockchain Day 2025 y Post-Quantum Cryptography Conference 2025hacen hincapié en la necesidad de una migración global.

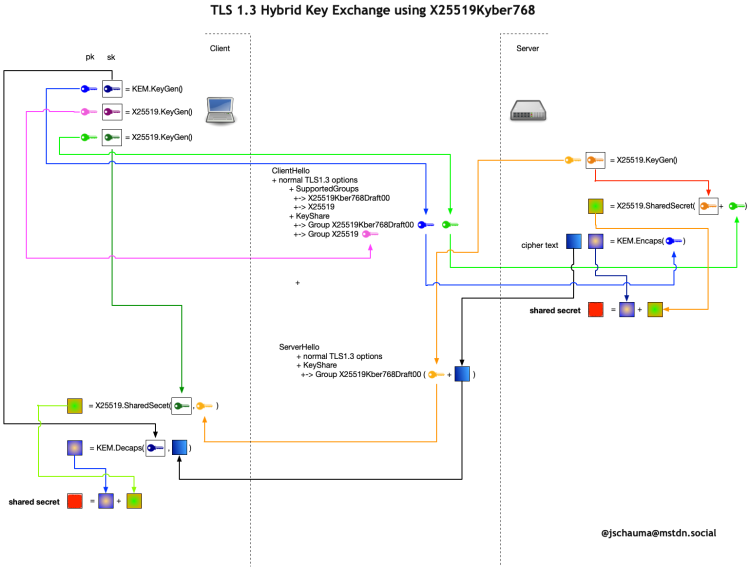

Transición de Internet y cambios en las firmas

Internet ya se está adaptando: TLS 1.3 admite algoritmos poscuánticos, y Google y AWS están pasando a esquemas híbridos como X25519 + ML-KEM. El NIST ha aprobado ML-KEM, y el híbrido X25519MLKEM768 se ha convertido en un estándar del sector. En 2024, el NIST publicó tres estándares de criptografía post-cuántica, y las organizaciones ya están migrando los sistemas. Para 2026, se espera la primera oleada de requisitos obligatorios de cumplimiento de PQC.

Las firmas también cambiarán: ECDSA de 65 bytes será sustituido por otros más grandes, ML-DSA (2420 bytes), Falcon (666 bytes, considerado para Ethereum), o SLH-DSA-SHA2-128s (7856 bytes, propuesto para Aptos). Las optimizaciones incluyen ML-DSA con BLAKE3, y XMSS es adecuado para validadores pero no para transacciones.

Impacto en los sistemas ZK y nuevos proyectos

Los sistemas ZK como Groth16, Halo2 y Plonk son vulnerables debido a las curvas elípticas. El futuro está en las alternativas resistentes a la cuántica: STARK, SNARG, FRI, STIR y WHIR. Son más caras y lentas, pero resistentes. Starknet se está pasando a FRI, y Ethereum está considerando FRI, STIR y WHIR.

En la comunidad X se debate activamente sobre esta amenaza. El proyecto OP_NET ya ha implementado MLDSA para la protección cuántica en testnet. QANplatform se posiciona como una solución de protección cuántica.

Mochimo se resiste desde 2018. QRL mostró un aumento de precios del 100% recientemente, con una capitalización de mercado de 195 millones de dólares. Expertos de CoinMarketCap consideran teórica la amenaza a Bitcoin en 2026, pero aconsejan no reutilizar direcciones y vigilar actualizaciones.

Los expertos recomiendan publicar especificaciones y hojas de ruta de inmediato, considerar la compatibilidad con HSM y utilizar carteras de contratos inteligentes para firmas personalizadas. El informe del CERN sobre diplomacia cuántica para 2025-2026 destaca la aceleración del desarrollo de la tecnología cuántica. Proyectos como Abelian, QRL y otros merecen atención en 2026.

La amenaza cuántica no es una hipótesis, sino una cuestión de planificación real. La criptoindustria debe construir criptoagilidad ahora para evitar el caos. Con la transición a estándares post-cuánticos como la criptografía basada en lattice (seleccionada por el NIST), el futuro de las blockchains puede ser seguro.

3 cajas gratis y una bonificación del 5% añadida a todos los depósitos en efectivo.

5 cajas gratis, gratis a diario y bonificaciones

0% de comisiones en ingresos y reintegros.

Bono de depósito del 11% + FreeSpin

BONO DE DEPÓSITO EXTRA DEL 10% + 2 TIRADAS DE RULETA GRATIS

Maletín gratuito y bonificación de bienvenida del 100

Comentarios